LA PERICOLOSITA' DELLE MACRO

Sicuramente vi sarà capitato di ricevere una e-mail da una società sconosciuta, che parla di una fattura contenuta in un file di Microsoft Word o di Excel. Ebbene, pensateci due, tre, quattro volte prima di fare clic sull'allegato. Così facendo potreste rischiare di paralizzare il vostro sistema con conseguenze anche catastrofiche. Gli hacker sono molto abili nell'effettuare truffe con tecniche di social engineering, attraverso l'adozione di soggetti accattivanti nelle email di spam e utilizzando siti web compromessi, per attirare le vittime e installare un virus di tipo ransomware di altissima pericolosità, soprannominato "Locky", nei loro sistemi. Per cui se avete trovato file con estensione .locky sulle vostre condivisioni di rete, ormai sono criptati e infetti.

Quali soluzioni? non moltissime, solo due:

1. Ricostruire il vostro PC da zero

2. Pagare il riscatto

La tecnica di ransomware - ossia riscatto - "Locky" si sta diffondendo al ritmo di 4000 nuove infezioni ogni ora, che significa circa 100.000 nuovi casi al giorno.

IL RITORNO DELLE MACRO

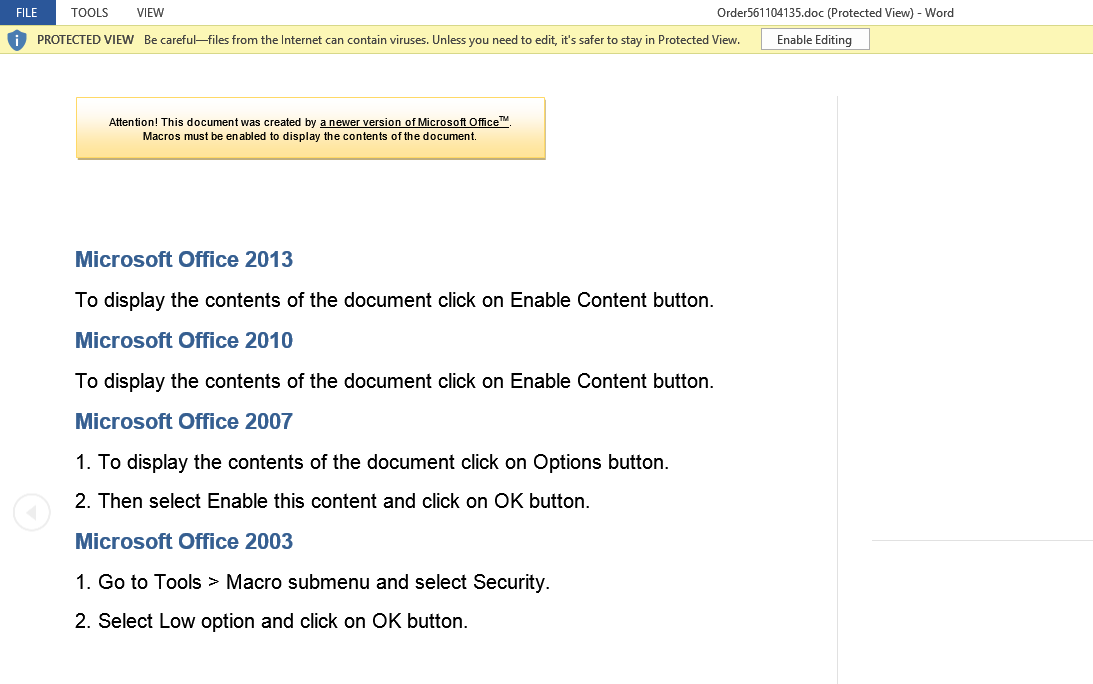

E' difficile accettare il fatto che, in questo 2016, anche un singolo documento MS Word potrebbe compromettere il sistema semplicemente abilitando le Macro. Eppure basta un semplice trucco per far abboccare la vittima. Nel testo della mail solitamente si trova una frase tipo:

Per il pagamento della fattura seguite le istruzioni nel documento allegato.

Come detto, il virus ransomware Locky è distribuito sotto forma di una fattura allegata alla e-mail (un file Word/Excel che incorpora funzioni macro pericolose).

Il concetto di macro risale al 1990.

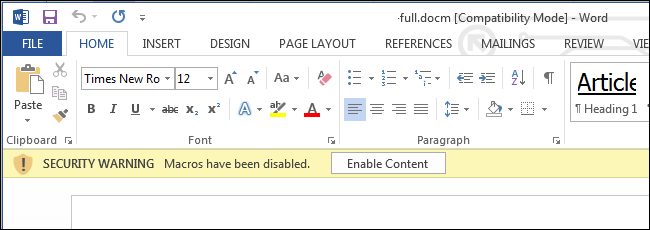

Forse avrete familiarità con questo messaggio:Attenzione: Questo documento contiene delle macro.

Aziende, professionisti e programmatori generano macro per lavoro, tutti i giorni, e sono funzionali all'utilizzo del documento stesso. Senza le macro molti documenti sarebbero inutili e costringerebbero gli utenti a fare manualmente molto lavoro.

Con le macro, però, i criminali informatici hanno scoperto un nuovo modo per convincere gli utenti Internet ad aprire i documenti di Microsoft Office, in particolare i file di Word che consentono di eseguire le macro automaticamente.

Ma come funziona Locky?

L'utente apre il file allegato, scaricandolo nel suo sistema.Tuttavia, il pericolo arriva quando l'utente apre il file e vi trova un contenuto illeggibile e un pop-up che indica "attivare le macro" per visualizzare il contenuto.

Ecco qui la pericolosità della macro:

1. Una volta che la vittima consente l'attivazione delle macro, quella "pericolosa" scarica un eseguibile da un server remoto e lo esegue.

2. Questo eseguibile non è altro che il ransomware Locky che, una volta avviato, inizierà a crittografare tutti i file sul computer e della rete.

Il ransomware Locky colpisce quasi tutti i formati di file e li crittografa sostituendo nel nome del file l'estensione .locky.

Una volta crittografati i file, il malware ransomware visualizza un messaggio che indica alle vittime infette di scaricare TOR e visitare il sito Web dell'aggressore per ulteriori istruzioni e pagamenti.

Il ransomware chiede alle vittime di pagare tra 0,5 e 2 Bitcoin (dai 200 agli 800 dollari) al fine di ottenere la chiave di decrittazione.

Una nota interessante sul virus Locky è che viene tradotto in molte lingue, espandendone la capacità di attacco al di là dei confini della sola lingua inglese, proprio per massimizzare le vittime digitali.

Locky cripta anche i file di backup in rete.

Il nuovo ransomware ha anche la capacità di crittografare i file di backup basati sulla rete. Quindi è ora di pensare a mantenere i vostri file sensibili e importanti in un terzo luogo di archiviazione, facente parte di un piano di backup, al fine di eludere le infezioni future del virus-ransomware.Un'ora di Statistica di infezione:

Si stima che in 24 ore oltre 100.000 nuovi endpoint saranno infettati con Locky e in 3 giorni sarà infettato circa un quarto di milioni di PC Tra i paesi più colpiti in Europa vi sono Germania, Paesi Bassi, Croazia, Polonia, Serbia. Oltre agli Stati Uniti, Arabia Saudita, Messico e Argentina.Per approfondimenti:

Fonte: TheHackerNews.com, medium.com

Come posso verificare?

Per tutti coloro che non sanno come comportarsi in caso di macro sospette, possiamo fornire un primo supporto gratuito per analizzare insieme la situazione, basta una mail e ti contatteremo.

Puoi affidarti ad IT Group per tutto quanto riguarda la Sicurezza informatica, ed inoltre per:

- - SVILUPPO WEB

- - GESTIONALI

- - INFRASTRUTTURA IT

- - FORMAZIONE

- - CONSULENZA

Per scoprire di più visita il sito oppure contattami.